Jedną z najbardziej frustrujących rzeczy jest to, że większość ludzi wie, czym jest phishing i jak on działa, ale wielu z nich wciąż daje się złapać.

Dla tych, co nie wiedzą: phishing (wymawia się tak jak ang. 'fishing') to atak mający na celu kradzież pieniędzy, danych lub tożsamości użytkownika, poprzez nakłonienie go do ujawnienia danych osobowych, takich jak numery kart kredytowych, informacje bankowe lub hasła, za pomocą wiadomości e-mail udających, że pochodzą z dobrze znanych, legalnych źródeł.

Przyjrzymy się teraz czterem najczęstszym atakom phishingowym, aby pomóc Ci zawczasu wykryć oznaki oszustwa ine dać się nabrać:

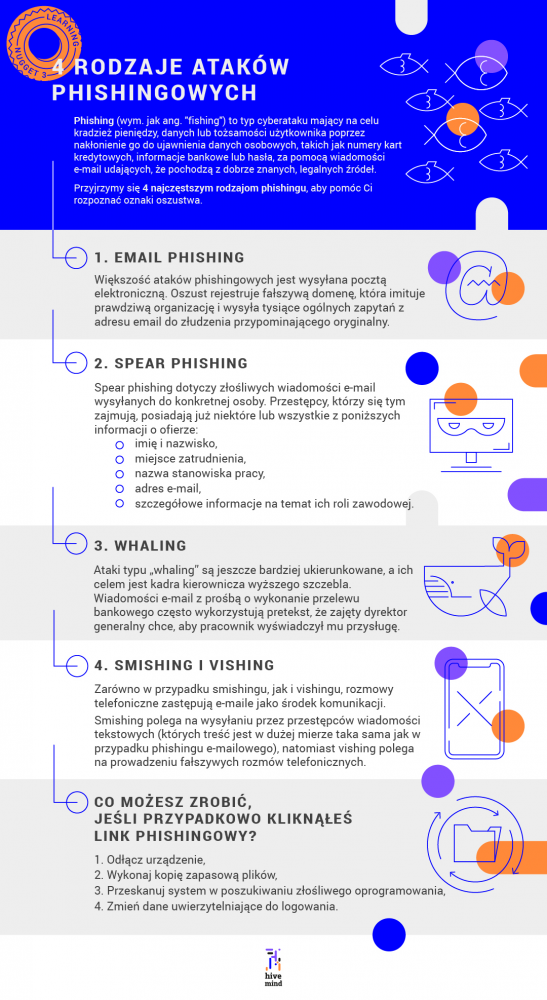

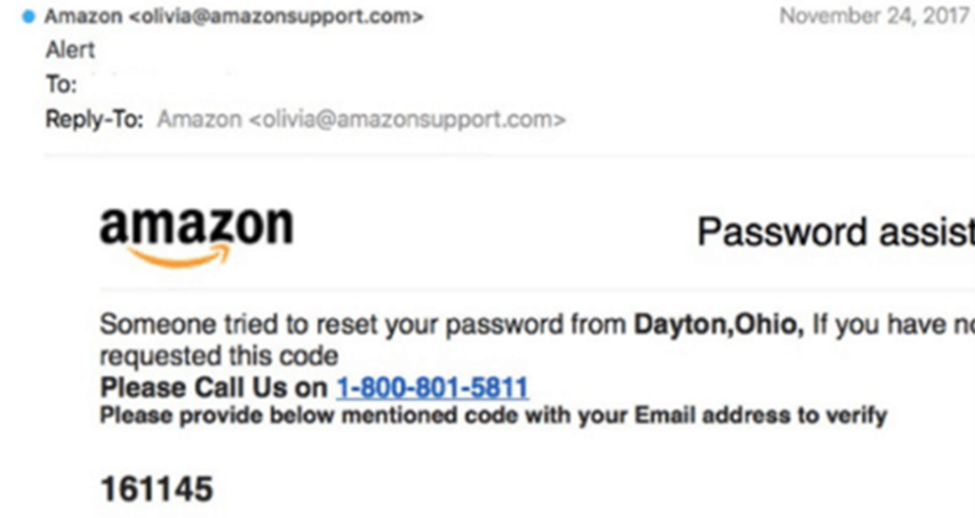

1. Wyłudzanie wiadomości e-mail

Większość ataków phishingowych jest wysyłanych pocztą elektroniczną. Oszuści rejestrują fałszywą domenę, która naśladuje prawdziwą organizację i wysyłają tysiące emaili.

Fałszywa domena często wiąże się z podmianą znaków, na przykład używanie obok siebie „r” i „n”, aby utworzyć „rn” zamiast „m”.

W innych przypadkach oszuści tworzą unikalną domenę, która zawiera nazwę legalnej organizacji w adresie URL.

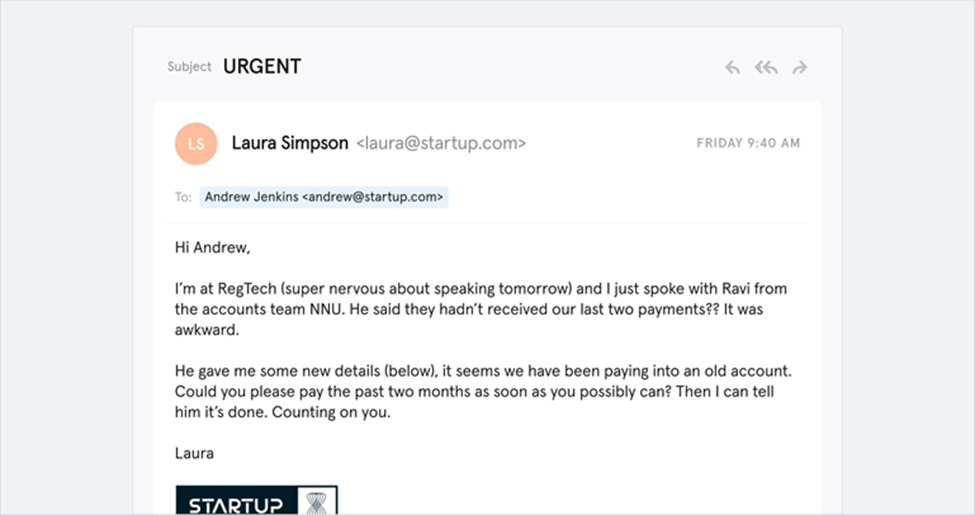

2. Spear phishing

Istnieją również dwa inne, bardziej wyrafinowane typy phishingu wykorzystujące pocztę e-mail.

Pierwszy z nich, spear phishing, wykorzystuje złośliwe wiadomości e-mail wysyłane do określonej osoby. Przestępcy, którzy to robią, będą już posiadać niektóre lub wszystkie z następujących informacji o ofierze:

Ich imię;

Miejsce zatrudnienia;

Stanowisko;

Adres e-mail;

Konkretne informacje na temat ich roli zawodowej.

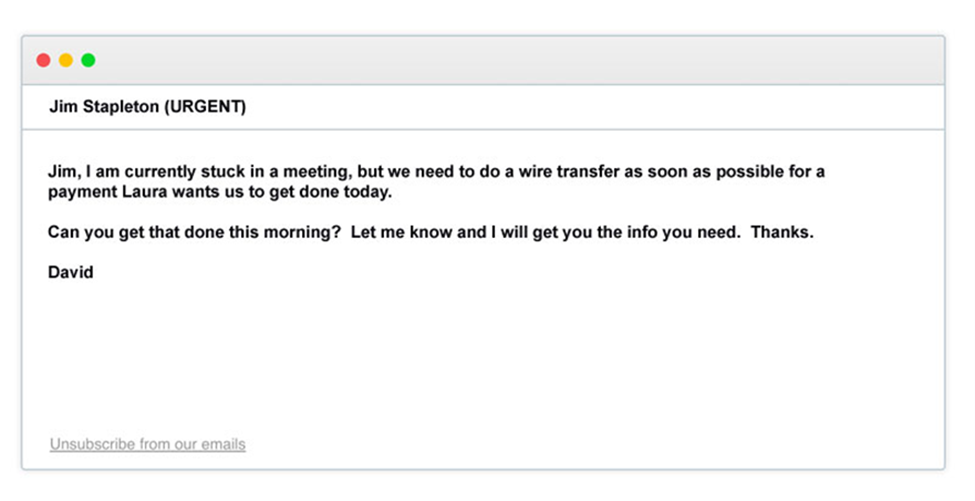

3. Whaling

Te ataki są jeszcze bardziej ukierunkowane i są wymierzone w kadrę kierowniczą wyższego szczebla. Chociaż ostateczny cel whalingu jest taki sam, jak każdego innego rodzaju ataku phishingowego, technika ta wydaje się być znacznie subtelniejsza.

Sztuczki, takie jak fałszywe linki i złośliwe adresy URL, nie są w tym przypadku pomocne, ponieważ przestępcy próbują naśladować pracowników na stanowiskach kierowniczych.

Wiadomości email również często wykorzystują pretekst zapracowanego dyrektora generalnego, który chce, aby pracownik wyświadczył im przysługę.

4. Smishing i vishing

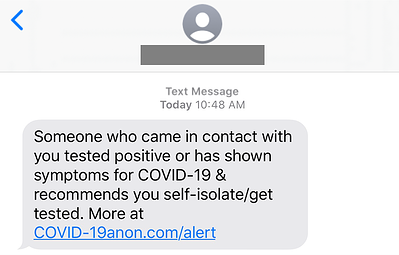

Zarówno w przypadku smishingu, jak i vishingu, rozmowy telefoniczne zastępują e-maile jako metodę komunikacji.

Smishing polega na wysyłaniu przez przestępców wiadomości tekstowych (których treść jest bardzo podobna do phishingu e-mailowego), a vishing polega na rozmowie telefonicznej.

Jednym z najczęstszych pretekstów do smishingu są wiadomości pochodzące rzekomo z Twojego banku, ostrzegające Cię o podejrzanej aktywności.

Co zrobić, gdy przypadkowo kliknąłeś link phishingowy?

1) Odłącz urządzenie,

2) Utwórz kopię zapasową plików,

3) Przeskanuj system w poszukiwaniu złośliwego oprogramowania,

4) Zmień dane logowania.

Pracownicy są ostatnią linią obrony

Organizacje mogą ograniczać ryzyko phishingu za pomocą środków technologicznych, takich jak filtry antyspamowe, lecz niestety nawet te okazują się zawodne.

Złośliwe wiadomości e-mail będą nadal regularnie przesyłane, a gdy tak się stanie, jedyną rzeczą, która chroni Twoją organizację przed naruszeniem prywatności, jest zdolność pracowników do wykrycia ich oszukańczego charakteru i odpowiedniego reagowania.

Dlatego też, dla zgłebienia tematu, zapraszamy Was do zrobienia bezpłatnego kursu do samodzielnej nauki online: “Bezpieczeństwo i ochrona w przestrzeni cyfrowej”:

Poniżej znadziecie graficzne podsumowanie dzisiejszego artykułu - do bezpłatnego pobrania: